DNSBL Check

SA-Ruleset

Menü

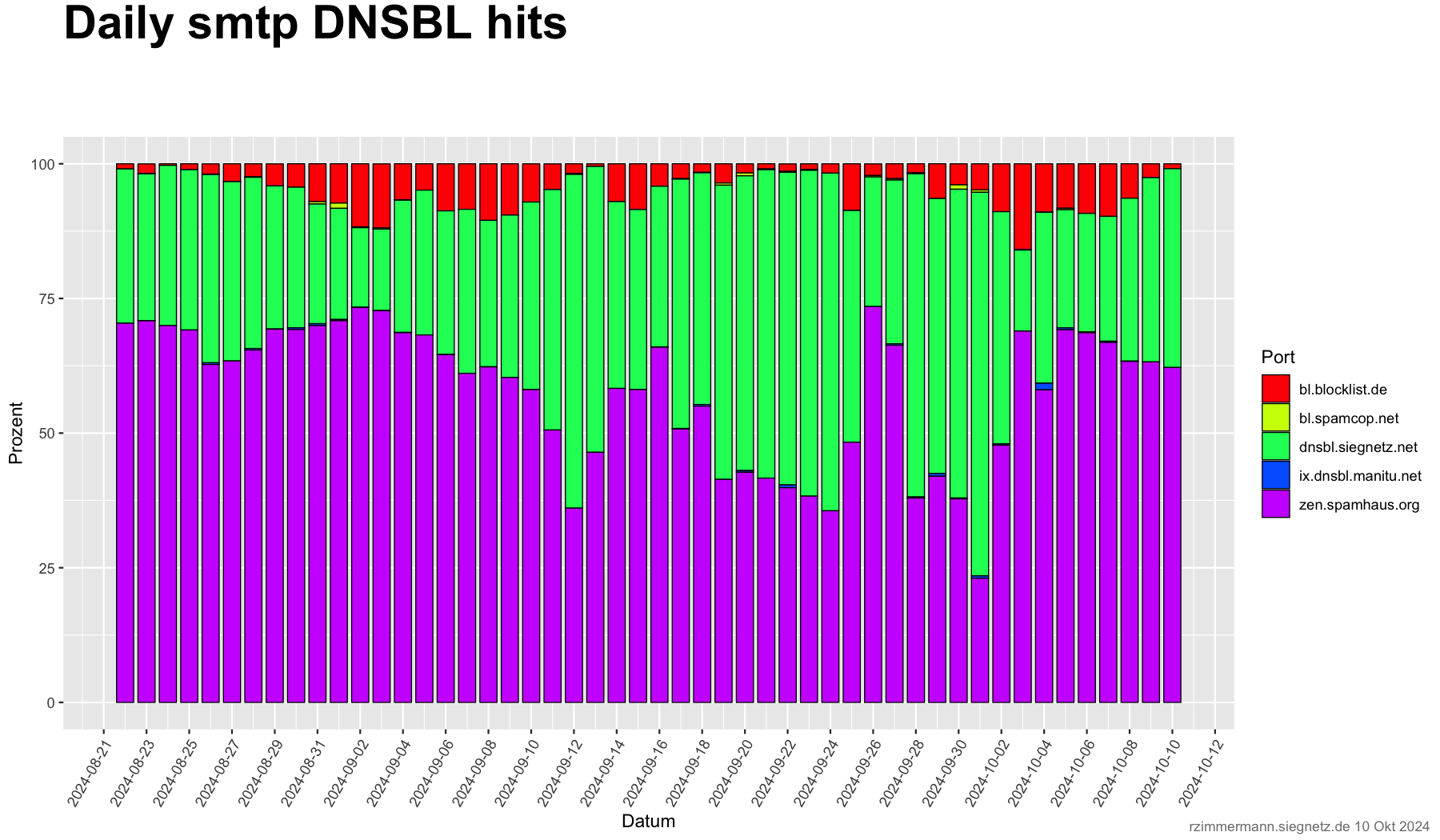

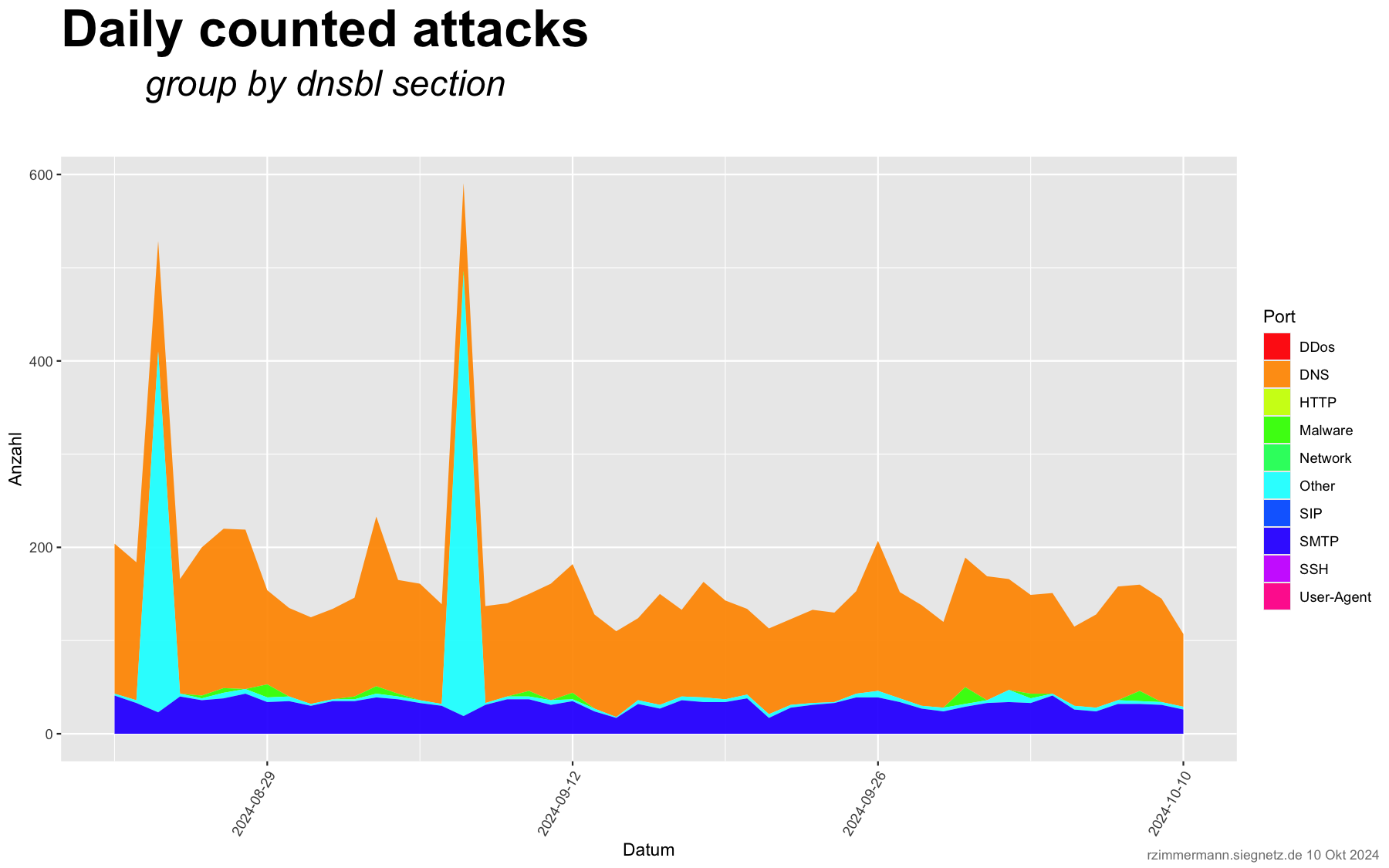

Blacklists

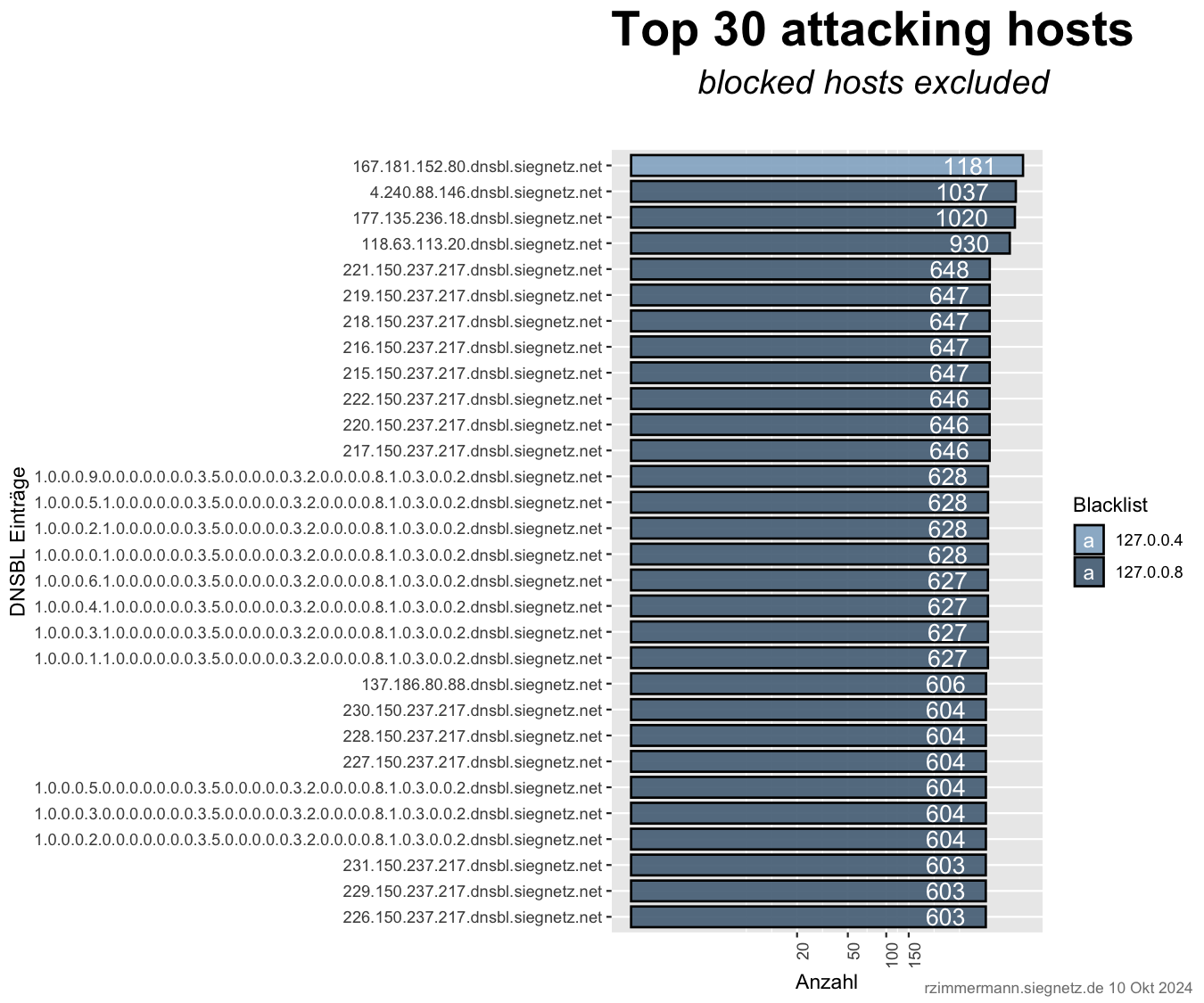

Top DNSBL Listed Hosts

Zurück zum Seitenanfang | Aktualisiert amNote: Die Daten stammen ausschliesslich aus Analysen der SIEGNETZ.IT GmbH und sind nicht für andere repräsentativ. Sie dienen der SIEGNETZ.IT GmbH Statistiken über Attacken und deren Quellen zu erstellen und Gegenmassnahmen zu treffen. Auch tauchen in den Statistiken nicht die Netze und Adressen auf, die bei uns auf der Whitelist stehen.

Download: dnsbllistedtophosts.txt

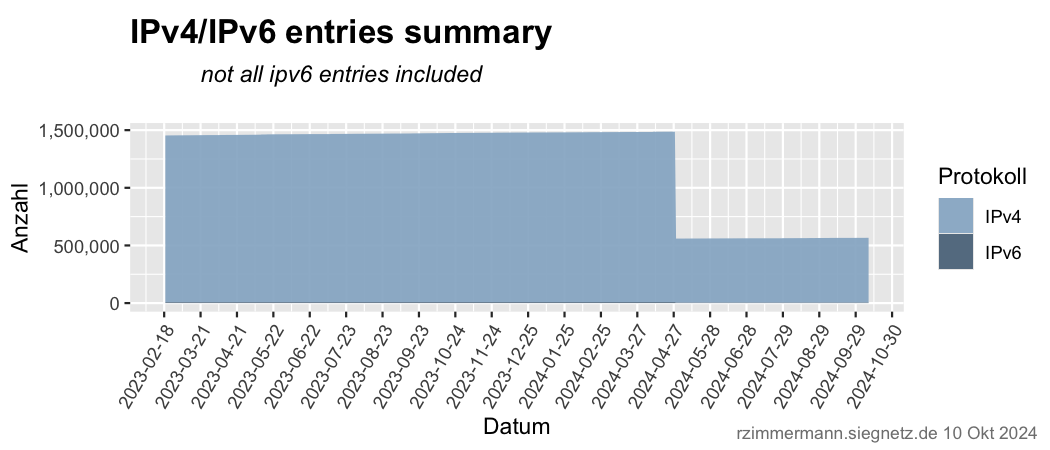

IPv4 Blacklist

Zurück zum Seitenanfang | Aktualisiert amDie IPv4 Blacklist enhält IP Adressen und Netze, von denen auf unsere Systeme Attacken, DDos oder auffällige Anfragen durchgeführt wurden.

Note: Die Daten stammen ausschliesslich aus Analysen der SIEGNETZ.IT GmbH und sind nicht für andere repräsentativ. Sie dienen der SIEGNETZ.IT GmbH Statistiken über Attacken und deren Quellen zu erstellen und Gegenmassnahmen zu treffen. Auch tauchen in den Statistiken nicht die Netze und Adressen auf, die bei uns auf der Whitelist stehen.

IPv4 Country Network Summary Blacklist

Die Auflistung stellt lediglich die Anzahl der blockierten Netze dar und dient nur dazu einen Überblick über die Länder mit den meisten Auffälligkeiten zu bekommen. In der Auflistung sind bewusst nicht die Anzahl der Hosts angegeben, die aus diesen Netzen Attacken verursachten oder fragwürdige Anfragen gestellt haben.

Download: ipv4_country_summary.txt

Detailed Network Blacklist

In der folgenden Auflistung sind die IP Adressen und Netze aufgelistet die durch mehrere Auffälligkeiten und Clients in unserer Blacklist aufgenommen wurden. Es wird nicht die Anzahl der Hosts aus den einzelnen Subnetzen mit aufgeführt.

Download: ipv4_blacklist.txt

IPv4 24bit Network Blacklist

In der folgenden Auflistung sind die IPv4 Netze aufgelistet die durch mehrere Auffälligkeiten und Clients in unserer Blacklist aufgenommen wurden. Es wird nicht die Anzahl der Hosts aus den einzelnen Subnetzen mit aufgeführt.

Download: ipv4_24bit_blacklist.txt

IPv6 Blacklist

Zurück zum Seitenanfang | Aktualisiert amDie IPv6 Blacklist enhält IP Adressen und Netze, von denen auf unsere Systeme Attacken, DDos oder auffällige Anfragen durchgeführt wurden.

Note: Attacken auf IPv6 Adressen werden momentan nur ausgewertet und bedingt geblockt. Es werden momentan nicht alle hier aufgeführt.

Blacklist

Download: ipv6_blacklist.txt

Bad Domains

Zurück zum Seitenanfang | Aktualisiert amIn vielen Attacken wird oft Schadcode nachgeladen, Kommandos verteilt oder viele Attacken kommen immer wieder von denselben Domains bzw. URL's. Wir werden hier die aktuellen Domains auflisten, die von uns geblockt werden. Die komplette Liste würde hier den Rahmen sprengen.

Note: Eine einfache Möglichkeit die Domains für Systeme zu blocken ist eine DNS Dummy Zone oder DNS Response Policy Zones zu verwenden. Die sichere Lösung wäre die Domains mittels einer Webfirewall oder Next Generation Firewall zu blocken. Oder die Kombi aus Firewall und DNS.

Geblockte Domains

Download: bad_domains.txt

Attacked URL's

Zurück zum Seitenanfang | Aktualisiert amNeben den Quell Adressen der Attacken gegen unsere Honeypots habe ich die URL's ausgewertet die attackiert wurden. Die aufgerufen URL's sind Site spezifisch und sind nicht repräsentativ. Die Daten stammen ausschliesslich von Systemen der SIEGNETZ.IT GmbH und repräsentieren daher nicht allgemeine oder aktuelle Attacken. Aber vielleicht sind die Informationen dem ein oder anderen nützlich.

Die aufgeführten URL's werden zum Teil auf Systemen der SIEGNETZ.IT GmbH zur Erkkennung von Bots und Harvestern verwendet. Dadurch lassen sich sehr schnell Anfragen von Bots und Harvestern herausfiltern.

Note: Für die Verwendung mit Modsecurity sollte man mit regex arbeiten. Einige der hier aufgeführten URL's können Pfade oder auch Files sein. In unserem Fall würde z.B. /sitemap als regex Ausdruck ^/sitemap$ verwendet werden. Verwendet man ^/sitemap gelten die Regeln auch für z.B. für /sitemap.xml oder /sitemap.php.

Die häufigsten attackierten Honeypot URL's

Download: attacked_urls.txt

Attacked User Accounts

Zurück zum Seitenanfang | Aktualisiert amDie attackierten Accounts sind Site spezifisch und sind nicht repräsentativ. Die Daten stammen ausschliesslich von Systemen der SIEGNETZ.IT GmbH und repräsentieren daher nicht allgemeine oder aktuelle Attacken. Aber vielleicht sind die Informationen dem ein oder anderen nützlich.

Die aufgeführten Accounts werden zum Teil auf Systemen der SIEGNETZ.IT GmbH zur Erkkennung von Bots und Harvestern verwendet. Dadurch lassen sich sehr schnell Anfragen von Bots und Harvestern herausfiltern.

Note: Einige Benutzernamen fallen doch sehr auf. Dazu gehören in unseren Analysen die Benutzernamen admin,PlcmSpIp und zhangyan. Der Benutzer PlcmSpIp wird standardmässig von Polycom Phones verwendet.

Die häufigsten attackierten Accounts

Download: attacked_accounts.txt

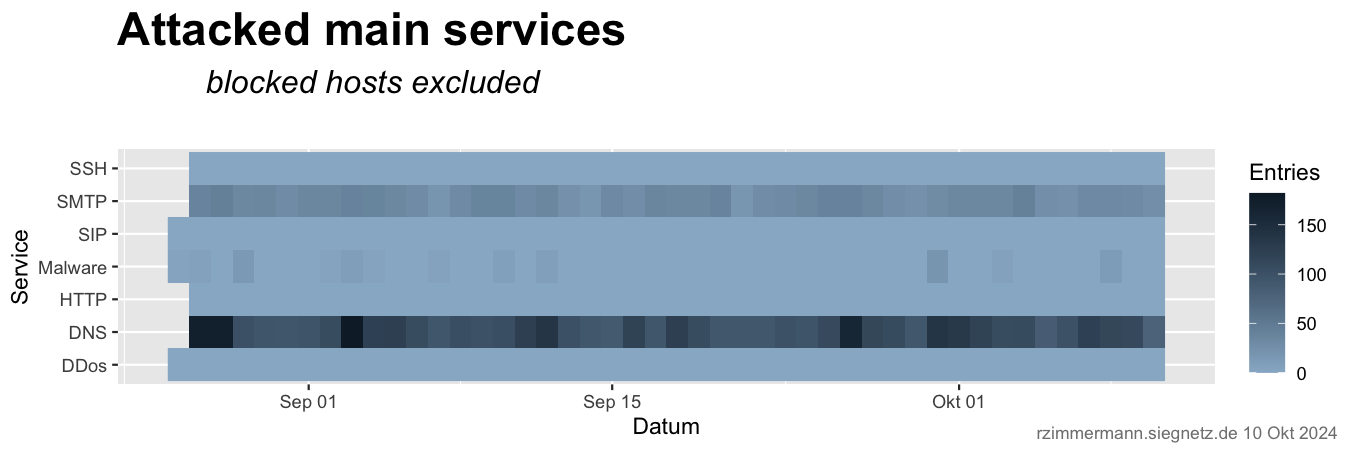

Attacked Ports

Zurück zum Seitenanfang | Aktualisiert amDie attackierten Ports sind Site spezifisch und sind nicht repräsentativ. Die Daten stammen ausschliesslich von Systemen der SIEGNETZ.IT GmbH und repräsentieren daher nicht allgemeine oder aktuelle Attacken. Aber vielleicht sind die Informationen dem ein oder anderen nützlich.

Die aufgeführten Ports werden zum Teil auf Systemen der SIEGNETZ.IT GmbH zur Erkkennung von Bots und Harvestern verwendet. Dadurch lassen sich sehr schnell Anfragen von Bots und Harvestern herausfiltern.

Die häufigsten attackierten Ports

Download: attacked_ports.txt

Protected by SIEGNETZ.IT GmbH

Protected by SIEGNETZ.IT GmbH

Die am häufigsten gelisteten Hosts aus der dnsbl.siegnetz.net.